Deeplocker: When Malware Becomes a Smart Assassin

Source: AI Generated | Midjourney

Artificial Intelligence (AI) telah menjadi kekuatan revolusioner dalam bidang cybersecurity. Sementara AI dimanfaatkan secara luas untuk memperkuat pertahanan digital, aktor jahat juga mulai menggunakannya untuk memperkuat serangan. Salah satu contoh paling mengkhawatirkan dari fenomena ini adalah DeepLocker, sebuah prototype malware yang dikembangkan oleh IBM Research, yang mampu menyembunyikan niat jahatnya hingga bertemu dengan target yang sangat spesifik. Hal ini menandai pergeseran paradigma baru dalam dunia malware, yaitu malware yang tidak hanya canggih secara teknis, tetapi juga “pintar” secara kontekstual.

Apa Itu DeepLocker?

DeepLocker adalah prototipe malware yang dikembangkan oleh tim IBM Research dan pertama kali dipresentasikan dalam konferensi Black Hat USA 2018. Berbeda dari malware konvensional, DeepLocker menggunakan teknologi Artificial Intelligence (AI), khususnya deep learning untuk menyembunyikan aktivitas jahatnya hingga waktu dan target yang sangat spesifik terpenuhi (Kirat et al., 2018). Malware ini secara kasat mata terlihat seperti aplikasi yang sah, tetapi di dalamnya terkandung muatan berbahaya seperti ransomware yang hanya akan aktif pada kondisi tertentu.

DeepLocker menjadi menarik karena pendekatan AI-powered concealment yang menyandikan payload dalam model neural network. Hal ini mengartikan bahwa malware ini tidak menyimpan petunjuk eksplisit tentang siapa atau apa targetnya. Sebaliknya, model AI-nya dilatih untuk mengenali atribut target (seperti wajah korban atau geolokasi) dan hanya jika atribut tersebut cocok, malware akan “membuka kunci” dan mengeksekusi serangan. Pendekatan ini membuat DeepLocker menjadi pionir dalam era adaptive malware yang sangat presisi.

Cara Kerja DeepLocker

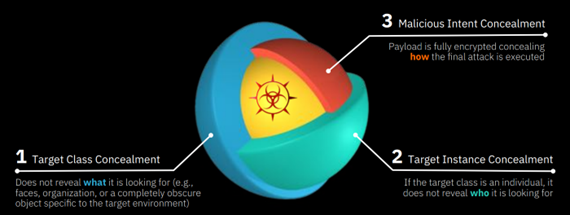

DeepLocker menggunakan teknik yang disebut AI Locksmithing, yaitu penerapan deep learning untuk menyembunyikan muatan berbahaya (payload) dan hanya mengaktifkannya jika atribut target tertentu terdeteksi. Model AI yang tertanam dalam malware dilatih menggunakan data spesifik seperti gambar wajah, lokasi geografis, atau pola aktivitas pengguna. Proses ini menciptakan sistem penguncian berbasis konteks, di mana serangan hanya terjadi jika target yang dimaksud benar-benar dikenali. Konsep ini menghasilkan tiga tingkat penyamaran utama dalam arsitektur DeepLocker.

Source: Karat et al., (2018)

1. Target Class Concealment

DeepLocker dapat diprogram untuk menyerang hanya kelas target tertentu, seperti kelompok jabatan tertentu (misalnya: direktur keuangan) atau organisasi spesifik (contoh: entitas dengan domain companyx.com). Model AI-nya dilatih untuk mengenali fitur umum dari kelas ini, seperti lokasi jaringan, file yang dibuka, atau jenis sistem operasi. Jika eksekusi terjadi di luar kelas ini, malware tidak akan memicu apa pun, menjadikannya tampak sebagai aplikasi normal. Hal ini memungkinkan pelaku menyebarkan malware secara luas tanpa menimbulkan kecurigaan, karena hanya akan aktif pada kelas korban yang ditargetkan.

2. Target Instance Concealment

Tingkatan ini membawa penyamaran ke level individual. DeepLocker bisa dilatih menggunakan data biometrik unik, seperti wajah seseorang yang diperoleh dari webcam atau suara dari mikrofon. Model deep neural network (DNN) akan mengenali atribut fisik ini dan hanya mengaktifkan serangan jika cocok 100% dengan input yang ditentukan. Contohnya, malware hanya akan menyerang jika mendeteksi wajah CEO perusahaan tertentu di depan kamera laptop. Dengan mekanisme ini, bahkan jika malware direplikasi atau dijalankan oleh pihak lain, ia akan tetap pasif.

3. Malicious Intent Concealment

Bahkan jika malware dianalisis atau direkayasa balik, niat jahatnya tetap tersembunyi. Payload terenkripsi tidak mengandung instruksi eksplisit sampai proses “pembukaan kunci” terjadi. Tidak ada kode dekripsi, IP command & control (C2), atau indikator kompromi (IoC) yang bisa dikenali melalui analisis statik. Semuanya tersembunyi dalam bentuk model AI, yang hanya memberikan output saat kondisi target terpenuhi. Dengan kata lain, siapa yang menjadi target, bagaimana serangan terjadi, dan apa yang akan dilakukan, semuanya tersembunyi sampai detik terakhir. Hal ini membuat DeepLocker hampir mustahil dideteksi sebelum serangan benar-benar terjadi (Osborne, 2018).

Mengapa DeepLocker Sulit Dideteksi

Salah satu keunggulan utama dari DeepLocker adalah kemampuannya menyembunyikan seluruh elemen berbahaya hingga malware bertemu dengan target spesifiknya. DeepLocker memanfaatkan AI untuk membuat dirinya tampak seperti aplikasi biasa, dan tidak meninggalkan jejak eksplisit yang bisa dianalisis oleh antivirus, sandbox, maupun cybersecurity. Kombinasi dari context-aware activation dan AI-powered concealment menjadikan DeepLocker sangat sulit untuk dideteksi dan dipahami bahkan dengan teknik analisis lanjutan.

1. Static Analysis

Secara statis, file DeepLocker tampak seperti aplikasi benign (normal), tidak mengandung kode berbahaya yang bisa dikenali oleh signature-based antivirus. Payload-nya disisipkan dalam bentuk terenkripsi dan tidak ada instruksi eksplisit tentang kapan atau bagaimana payload itu dijalankan. Analisis kode dengan tools seperti disassembler juga tidak akan menunjukkan petunjuk aktivitas mencurigakan karena seluruh logika pemicunya tersembunyi dalam model AI. Hal ini mematahkan pendekatan tradisional yang selama ini mengandalkan pola byte-code untuk mengenali malware (Kirat et al., 2018).

2. Dynamic Sandboxing

Ketika dijalankan dalam lingkungan isolasi atau sandbox (Cuckoo atau VirusTotal), DeepLocker tetap tidak menunjukkan perilaku jahatnya. Hal ini karena model AI-nya akan mendeteksi bahwa kondisi lingkungan tidak sesuai dengan atribut target yang diharapkan, webcam tidak aktif, tidak ada citra wajah target, atau tidak ada geolokasi yang cocok. Akibatnya, payload tidak akan didekripsi atau dijalankan, membuat sistem deteksi berbasis behavioral analysis menjadi tidak efektif. Dalam istilah lain, malware ini “tidur” sampai saat yang tepat (Osborne, 2018).

3. Manual Reverse Engineering

Secara teori, reverse engineer bisa membongkar malware untuk memahami strukturnya. Namun DeepLocker tidak menyimpan kunci dekripsi secara eksplisit. Kunci tersebut hanya dihasilkan secara dinamis oleh model AI berdasarkan input atribut target (misalnya vektor fitur wajah). Oleh karena itu, tidak ada bagian kode statis yang bisa dianalisis untuk melihat bagaimana payload bisa aktif. Bahkan jika seseorang mencoba menyimulasikan ribuan kondisi input, kombinasi yang tepat mungkin tidak akan ditemukan tanpa mengetahui model AI-nya secara presisi dan itulah esensi dari obfuscation berbasis AI.

Dampak dan Risiko

Menurut Kumar et al. (2023), malware berbasis AI seperti DeepLocker menandai transformasi besar dalam lanskap cyber-attack, dari pendekatan tradisional yang bersifat mass-scale dan umum, menjadi serangan yang sangat tertarget, adaptif, dan kontekstual. Serangan semacam ini tidak lagi hanya mengandalkan eksploitasi teknis atau penyebaran luas, tetapi menggunakan AI untuk memahami konteks korban dan menyesuaikan perilaku serangan secara real-time. DeepLocker menunjukkan bagaimana AI dapat dimanfaatkan bukan hanya untuk mengotomatisasi proses serangan, tetapi juga untuk menyamar, menghindar, dan menyerang dengan presisi tinggi.

Lebih jauh lagi, AI memungkinkan malware untuk berperilaku secara mirip manusia, seperti menghasilkan email phishing yang nyaris sempurna secara linguistik, atau meniru suara tokoh penting melalui deepfake audio dalam skenario penipuan keuangan. Jika teknologi seperti DeepLocker jatuh ke tangan aktor jahat, maka model pertahanan berbasis signature atau rule akan kehilangan relevansinya. Sistem keamanan harus beralih pada metode yang lebih adaptif, seperti menggabungkan analisis perilaku, pemantauan berbasis konteks, dan bahkan AI tandingan untuk mengantisipasi serangan di masa depan yang semakin kompleks dan tidak terlihat.

Strategi Mitigasi

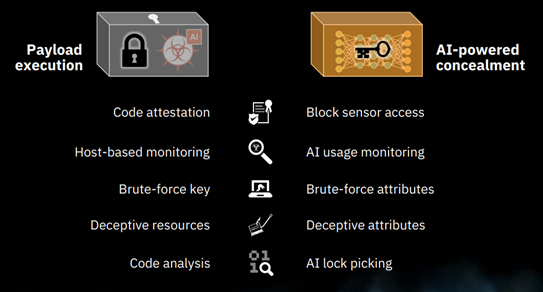

Menghadapi ancaman malware berbasis AI seperti DeepLocker membutuhkan pendekatan yang jauh melampaui sistem keamanan tradisional. Teknik penyamaran yang digunakan DeepLocker tidak mengandalkan signature eksplisit, maka sistem keamanan perlu dikembangkan dengan pendekatan yang adaptif dan kontekstual. Strategi mitigasi perlu mencakup pencegahan terhadap eksekusi payload dan pembongkaran mekanisme AI-powered concealment yang menyembunyikannya.

Source: Karat et al., (2018)

1. Block Sensor Access

Batasi akses ke sensor seperti webcam, mikrofon, dan GPS untuk mencegah malware mengumpulkan atribut target.

2. AI Usage Monitoring

Pantau penggunaan komponen AI di endpoint untuk mendeteksi pemrosesan model yang mencurigakan.

3. Brute-Force Attributes

Uji secara otomatis ribuan atribut lingkungan untuk mencoba memicu respons dari model AI tersembunyi.

4. Deceptive Attributes

Masukkan input lingkungan palsu (wajah, lokasi, data sistem) untuk memancing reaksi dari model AI dan mengungkap tujuannya.

5. AI Lock Picking

Gunakan AI atau machine learning untuk membalikkan logika model jahat dan mencoba membuka akses ke payload atau pola deteksi.

AI-powered malware seperti DeepLocker diprediksi akan menjadi tren ancaman baru, organisasi perlu menggabungkan AI, threat intelligence, dan pengawasan manusia untuk menciptakan sistem pertahanan yang holistik dan fleksibel (Kumar et al., 2023; Dsouza, 2018)

Kesimpulan

DeepLocker merupakan tonggak penting dalam evolusi malware modern yang memanfaatkan AI bukan hanya untuk menyerang, tetapi juga untuk menyembunyikan niat jahatnya dengan cara yang sangat presisi. Dengan menggunakan teknik AI Locksmithing, DeepLocker hanya mengaktifkan payload-nya saat atribut target sangat spesifik terpenuhi, menjadikannya nyaris tak terdeteksi oleh sistem keamanan konvensional. Fenomena ini menggarisbawahi bahwa cyber threats di era AI tidak lagi bersifat massal, tetapi adaptif dan tertarget. Oleh karena itu, upaya pertahanan harus melibatkan kombinasi pemantauan berbasis konteks, deteksi AI usage, dan pendekatan keamanan proaktif yang tidak hanya reaktif terhadap signature, tetapi juga mampu menavigasi kompleksitas algoritma dan lingkungan dinamis yang dimanfaatkan oleh malware cerdas. DeepLocker bukan sekadar prototype, ia adalah peringatan nyata akan masa depan ancaman yang semakin tersembunyi dan terarah.

Penulis

Satriadi Putra Santika

FDP Scholar 2024

Daftar Pustaka

- Dsouza, M. (2018). IBM’s DeepLocker: The Artificial Intelligence powered sneaky new breed of Malware. Packt. https://www.packtpub.com/qa-ec/learning/tech-news/ibms-deeplocker-the-artificial-intelligence-powered-sneaky-new-breed-of-malware?srsltid=AfmBOor4u-KeSpumbyAWA5vLRwPiE7Cxgs4dhnfjwlJsdLjGpDwDfVmO. Di akses 21 Juli 2025.

- Kirat, D., Jang, J., & Stoecklin, M. P., (2018). DeepLocker Concealing Targeted Attacks with AI Locksmithing. Black Hat 2018. https://i.blackhat.com/us-18/Thu-August-9/us-18-Kirat-DeepLocker-Concealing-Targeted-Attacks-with-AI-Locksmithing.pdf. Di akses 21 Juli 2025.

- Kumar, S., Gupta, U., Singh, A. K., & Singh, A. K. (2023). Artificial Intelligence: Revolutionizing Cyber Security in the Digital Era. Journal of Computers, Mechanical and Management, 2(3), Article 23064. https://doi.org/10.57159/gadl.jcmm.2.3.23064.

- Osborne, C. (2018). DeepLocker: When malware turns artificial intelligence into a weapon. ZDNET. https://www.zdnet.com/article/deeplocker-when-malware-turns-artificial-intelligence-into-a-weapon/. Di akses 21 Juli 2025.

Last updated :

SOCIAL MEDIA

Let’s relentlessly connected and get caught up each other.

Looking for tweets ...