Man in the Middle: Orang di Tengah? Bukan! Ini Serangan!

(Sumber: Courtesy of Freepik)

Dalam dunia digital, komunikasi antar-device sering kali dianggap aman, terutama ketika menggunakan jaringan yang terlihat terpercaya. Namun, salah satu ancaman klasik yang masih berbahaya hingga kini adalah Man-in-the-Middle Attack (MITM). Serangan ini memungkinkan pihak ketiga untuk menyusup ke dalam komunikasi dua pihak tanpa diketahui, sehingga data sensitif dapat dicuri, diubah, atau dimanipulasi.

Get To Know: MITM

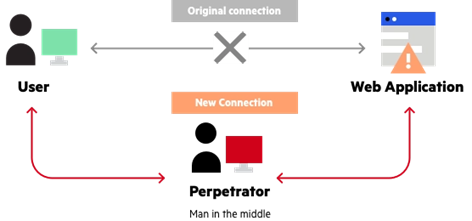

Serangan Man-in-the-Middle terjadi ketika hacker secara diam-diam memposisikan diri di antara komunikasi dua pihak. Misalnya, ketika pengguna mengakses sebuah website, hacker dapat mencegat data yang dikirimkan dari perangkat korban ke server tujuan. Dalam skenario ini, korban tetap merasa terhubung dengan pihak yang sah, padahal komunikasi sudah disusupi. Beberapa istilah alternatif untuk MITM antara lain Machine-in-the-Middle, On-Path-Attack, Adversary-in-the-Middle, dan Manipulator-in-the-Middle [1].

How It Works?

Secara umum, MITM melibatkan dua langkah utama: intersepsi dan dekripsi/manipulasi. Pertama, hacker mengintersep koneksi melalui teknik seperti spoofing DNS, ARP spoofing, atau penyalahgunaan Wi-Fi publik. Setelah koneksi berhasil dikendalikan, hacker dapat:

- Menguping komunikasi (eavesdropping)

- Mencuri kredensial login

- Menyuntikkan konten berbahaya ke dalam data yang dikirim

- Mengarahkan pengguna ke situs palsu (phishing)

(Sumber: https://www.imperva.com/learn/application-security/man-in-the-middle-attack-mitm/)

Contoh nyata adalah ketika pengguna masuk ke jaringan Wi-Fi publik tanpa enkripsi. Hacker dapat membuat hotspot palsu dan mencegat data sensitif seperti password, nomor kartu kredit, atau email [1].

Attack Techniques

Eksekusi MITM yang sukses terdiri atas dua tahap, yaitu interception dan decryption [2].

- Interception – teknik untuk menyadap / mengalihkan lalu lintas

- IP spoofing: mengubah header paket sehingga korban mengira sedang berkomunikasi dengan host sah tetapi diarahkan ke server penyerang.

- ARP spoofing / ARP cache poisoning: mengirim pesan ARP palsu di LAN sehingga alamat IP sah dipetakan ke MAC penyerang sehingga lalu lintas lokal dialihkan ke penyerang.

- DNS spoofing / DNS cache poisoning (DNS forgery): mengubah record DNS di server/cache sehingga domain sah mengarah ke IP penyerang, lalu korban diarahkan ke situs palsu.

- Decryption / pengambilalihan sesi — teknik untuk membuka enkripsi atau mengambil alih sesi

- HTTPS spoofing / sertifikat palsu: mengirim sertifikat palsu ke browser korban sehingga penyerang dapat membaca data yang tampak terenkripsi.

- SSL hijacking: saat handshake, diberikan kunci/otentikasi palsu ke kedua pihak sehingga penyerang mengontrol sesi yang terlihat “aman”.

- SSL stripping (downgrade): menganggu pengalihan HTTP ke HTTPS sehingga korban tetap di HTTP tidak terenkripsi sementara penyerang mempertahankan HTTPS dengan server.

- Eksploitasi SSL/TLS (contoh: BEAST): memanfaatkan celah pada implementasi TLS/SSL (mis. versi lama) atau injeksi JavaScript untuk mencuri cookie/token terenkripsi.

Attack Types

Beberapa variasi serangan MITM antara lain [1, 2]:

- Session Hijacking: hacker mencuri cookie sesi aktif pengguna untuk mengakses akun tanpa login ulang

- Email Hijacking: mengambil alih akun email sebuah bisnis atau organisasi, biasanya lembaga keuangan seperti bank atau perusahaan kartu kredit.

- Wi-Fi Eavesdropping/Tapping: hacker membuat jaringan Wi-Fi publik dan hotspot palsu di tempat-tempat umum dengan meniru nama-nama bisnis terdekat atau jaringan Wi-Fi public terpercaya untuk mencuri data.

Why Dangerous?

Serangan ini berpotensi sangat merugikan. Data sensitif seperti informasi keuangan, identitas pribadi, dan rahasia bisnis bisa jatuh ke tangan pihak yang tidak bertanggung jawab. Dalam skala besar, MITM juga bisa digunakan untuk spionase siber, sabotase, atau pencurian data perusahaan.

Ways To Prevent

Beberapa langkah pencegahan yang dapat dilakukan meliputi [2]:

- Gunakan HTTPS di semua layanan web untuk enkripsi end-to-end

- Hindari Wi-Fi publik yang tidak menggunakan enkripsi

- Aktifkan VPN saat mengakses internet di jaringan terbuka

- Gunakan multi-factor authentication (MFA) untuk perlindungan berlapis

- Perbarui perangkat lunak secara berkala untuk menutup celah keamanan

- Menggunakan solusi keamanan jaringan seperti IDS/IPS, firewall modern, dan sertifikat digital yang valid untuk mencegah penyusupan

Conclusion

Man-in-the-Middle adalah salah satu serangan siber yang berbahaya karena bekerja secara diam-diam. Meski tekniknya sudah lama dikenal, ancaman ini tetap relevan di era modern, terutama dengan maraknya penggunaan jaringan Wi-Fi publik dan aplikasi daring. Dengan kesadaran keamanan siber dan penerapan langkah-langkah pencegahan, risiko MITM dapat ditekan secara signifikan.

Penulis

Felicia Natania Lingga, S.Kom – FDP Scholar

Referensi

| [1] | G. Lindemudler, “What is a man-in-the-middle (MITM) attack?,” IBM, [Online]. Available: https://www.ibm.com/id-id/think/topics/man-in-the-middle. [Accessed 13 November 2025]. |

| [2] | “Man in the middle (MITM) attack,” Imperva, [Online]. Available: https://www.imperva.com/learn/application-security/man-in-the-middle-attack-mitm/. [Accessed 13 November 2025]. |

Last updated :

SOCIAL MEDIA

Let’s relentlessly connected and get caught up each other.

Looking for tweets ...