EKSPLOITASI OAUTH MELALUI VOICE PHISHING DALAM INSIDEN KEBOCORAN DATA SALESFORCE

Kebocoran data Salesforce yang memengaruhi berbagai perusahaan multinasional pada 2024–2025 mengungkap bentuk baru dari serangan terhadap sistem CRM berbasis cloud, yaitu serangan yang tidak menembus perlindungan teknis platform, tetapi justru mengeksploitasi manusia dan mekanisme otorisasi yang dirancang untuk mempermudah integrasi. Menurut Larsen et al. (2025) via Google Cloud Threat Intelligence, penyerang tidak melakukan eksploitasi terhadap Salesforce secara langsung. Sebaliknya, mereka memanfaatkan rekayasa sosial melalui telepon dan penyalahgunaan aplikasi pihak ketiga untuk memperoleh kode otorisasi yang sah, yang kemudian ditukar menjadi token OAuth sehingga memberikan mereka akses API penuh ke data Salesforce korban.

Serangan yang Dimulai dari Suara

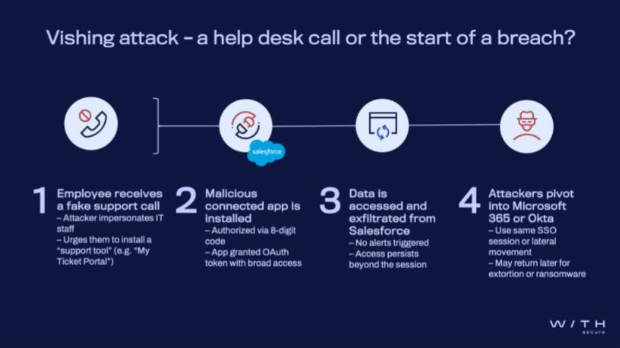

Serangan ini berawal dari teknik voice phishing (vishing), di mana penyerang meniru identitas staf IT perusahaan dan menghubungi karyawan di cabang. Dengan menciptakan kesan urgensi dan menggunakan bahasa teknis yang meyakinkan, pelaku membuat korban percaya bahwa ada masalah integrasi yang harus segera diselesaikan. Selama panggilan, korban diarahkan untuk membuka halaman otorisasi Salesforce Connected Apps dan diminta memasukkan kode delapan digit yang dibacakan oleh penyerang. Begitu kode itu dimasukkan, sistem Salesforce menganggap korban telah memberikan persetujuan resmi dan otomatis menghasilkan token OAuth yang dapat digunakan oleh aplikasi pihak ketiga yang sebenarnya telah dikendalikan oleh penyerang. Ilustrasi serangan pada gambar berikut memperjelas bagaimana satu panggilan vishing dapat berkembang menjadi serangan berantai yang berujung pada eksfiltrasi data dan bahkan pergerakan lateral ke sistem lain seperti Microsoft 365 atau Okta.

Image Source : Mustonen (2025) via Cloud Protection

Visualisasi tersebut menegaskan bahwa keberhasilan serangan tidak bergantung pada kerentanan teknis di Salesforce, tetapi pada manipulasi manusia yang menghasilkan otorisasi sah untuk aplikasi berbahaya. Begitu akses tersebut diberikan, seluruh mekanisme keamanan berbasis autentikasi tidak lagi relevan karena sistem percaya bahwa aplikasi tersebut benar-benar merupakan bagian dari alur bisnis perusahaan.

Efektivitas teknik ini tidak mengejutkan jika dilihat dari perkembangan riset vishing modern. Studi dari Figuiredo et al. (2025) menunjukkan bahwa sistem vishing berbasis AI dapat meyakinkan 52% peserta untuk memberikan informasi sensitif, bahkan ketika mereka sudah diperingatkan mengenai risiko rekayasa sosial. Temuan tersebut memperlihatkan bahwa manusia cenderung mempercayai suara yang terdengar profesional dan berwibawa, terutama jika disertai konteks mendesak. Penelitian lain mengenai AI-driven vishing juga menunjukkan bahwa voice cloning dan skrip otomatis dapat meningkatkan tingkat keberhasilan hingga 70% dalam beberapa scenario yang berarti panggilan palsu dapat terdengar sama legitimnya dengan panggilan internal perusahaan (Toapanta et al., 2024). Dalam konteks serangan Salesforce, kombinasi urgensi, kedekatan jabatan, dan otoritas semu dari penelepon terbukti sangat efektif dalam membuat korban mengikuti instruksi tanpa verifikasi tambahan

Ketika Integrasi Menjadi Titik Lemah

Setelah token OAuth diperoleh melalui vishing, penyerang dapat mengakses Salesforce seolah-olah mereka adalah aplikasi yang telah disetujui oleh perusahaan. Alur ini bekerja karena Salesforce mempercayai aplikasi yang telah diotorisasi oleh pengguna yang sah sehingga aktivitas penyerang tampak sebagai aktivitas aplikasi pihak ketiga yang legitimate. Mustonen (2025) via Cloud Protection menjelaskan bahwa banyak organisasi tidak menyadari bahwa Connected Apps dapat memiliki cakupan akses yang sangat luas, termasuk kemampuan membaca dan menyalin ribuan entry CRM, pipeline penjualan, kontak pelanggan, dan komunikasi internal (Mustonen, 2025). Hal ini dapat terjadi karena akses diberikan melalui jalur resmi, upaya pencurian data tidak menimbulkan peringatan login mencurigakan atau aktivitas brute force, membuat serangan sulit dideteksi hingga terjadi exfiltration yang signifikan. SOCRadar (2025) mencatat pola serangan serupa pada beberapa perusahaan yang terdampak, memastikan bahwa teknik ini tidak bersifat insidental, tetapi merupakan bagian dari kampanye terkoordinasi yang mengeksploitasi kepercayaan bawaan dalam model otorisasi cloud.

Mengapa Serangan Ini Tidak Terdeteksi

Keberhasilan serangan terhadap Salesforce sebagian besar disebabkan oleh sifat token OAuth yang dianggap valid oleh sistem. Begitu pengguna memberikan kode otorisasi kepada aplikasi tertentu, Salesforce memperlakukan aplikasi tersebut sebagai entitas yang tepercaya dan berhak mengakses data sesuai ruang lingkup yang ditetapkan. Penyerang memanfaatkan hal ini untuk melakukan pengambilan data secara bertahap sehingga lalu lintas API terlihat normal dan tidak melampaui batas deteksi otomatis. Aktivitas tersebut tidak tampak asing bagi sistem pemantauan internal karena aplikasi pihak ketiga sering digunakan dalam alur bisnis. Larsen et al. (2025) juga menegaskan bahwa penyalahgunaan token OAuth adalah salah satu teknik eksfiltrasi paling sulit dideteksi karena tidak menghasilkan tanda-tanda teknis seperti kegagalan login, perubahan kata sandi, atau eskalasi hak akses yang mencurigakan.

Toapanta et al. (2024) dan Figuiredo et al. (2025) menyampaikan bahwa manusia adalah perimeter yang paling lemah, dan teknik vishing berbasis AI memungkinkan pelaku menciptakan percakapan yang meyakinkan, responsif, dan adaptif, membuat korban merasa mereka sedang berinteraksi dengan staf resmi. Ketika suara dapat dikloning dan skrip dapat dihasilkan secara real-time, verifikasi berbasis intuisi manusia tidak lagi cukup, dan pelaku mendapatkan jalur otorisasi tanpa harus menyerang sistem teknisnya.

Dampak bagi Salesforce

Kasus kebocoran Salesforce ini mengungkap kelemahan strategis dalam cara organisasi mengelola integrasi cloud. Banyak perusahaan memandang CRM sebagai aplikasi bisnis, padahal secara praktis Salesforce adalah pusat identitas, data pelanggan, dan orkestrasi proses internal. Ketika kepercayaan diberikan kepada Connected Apps tanpa governance yang kuat, misalnya tanpa pembatasan scope, tanpa tinjauan berkala, atau tanpa pemantauan perilaku API maka organisasi menciptakan backdoor yang dapat dibuka melalui manipulasi manusia. Laporan SOCRadar (2025) menunjukkan bahwa banyak perusahaan memiliki puluhan hingga ratusan Connected Apps aktif, namun hanya sebagian kecil yang dievaluasi keamanannya secara berkala. Dengan meningkatnya kemampuan vishing otomatis yang diperkuat AI, perimeter manusia tersebut menjadi titik serangan yang paling mudah, paling murah, dan paling berdampak.

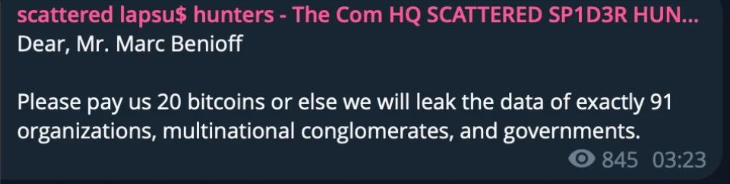

Ketika data berhasil diekstraksi melalui token OAuth yang sah, banyak kelompok kriminal tidak berhenti pada pencurian data semata. Serangan seperti ini sering berkembang menjadi pemerasan, penjualan data, atau ancaman kebocoran publik. Pola ini terlihat jelas pada insiden Salesforce, di mana aktor ancaman menghubungi pihak perusahaan dan menuntut pembayaran tebusan agar tidak membocorkan data berbagai organisasi multinasional. Ancaman tersebut menegaskan bahwa campaign semacam ini bukan sekadar eksperimen teknis, melainkan operasi kriminal yang terstruktur.

Image Source: SOCRadar (2025)

Pesan pemerasan tersebut menggambarkan perubahan taktik kelompok kriminal, yaitu bukan hanya mencuri data, tetapi menggunakan data itu sebagai leverage untuk menekan puluhan hingga puluhan organisasi sekaligus. Hal ini menempatkan insiden Salesforce bukan hanya sebagai pelanggaran keamanan, tetapi sebagai risiko reputasional dan finansial yang luas bagi para korban.

Kesimpulan

Kebocoran data Salesforce yang terjadi pada 2024–2025 mengilustrasikan evolusi lanskap ancaman, yaitu penyerang tidak lagi berusaha meretas platform yang memiliki keamanan kuat, tetapi meretas proses kepercayaan antara pengguna, integrasi pihak ketiga, dan alur otorisasi yang didukung OAuth. Vishing terbukti menjadi katalis utama serangan ini membujuk korban untuk menyerahkan kode otorisasi yang membuka akses API sah bagi pelaku. Dengan token sah tersebut, penyerang dapat menyalin data CRM dalam jumlah besar tanpa memicu alarm teknis apa pun. Temuan dari penelitian sebelumnya mengenai vishing dan voice cloning menunjukkan satu benang merah, yaitu sistem cloud tidak gagal karena kelemahan teknis, tetapi karena manusia dan mekanisme kepercayaan yang menjadi fondasinya. Oleh karena itu, organisasi harus memperketat pengawasan Connected Apps, menerapkan kontrol otorisasi yang granular, dan mendidik staf agar mampu mengenali vishing modern yang sudah jauh melampaui kemampuan sosial engineering tradisional.

Penulis :

FDP Scholar – Satriadi Putra Santika, S.Stat., M.Kom.

Referensi :

[1] Figueiredo, J., Carvalho, A., Castro, D., Gonçalves, D., & Santos, N. (2025). On the feasibility of fully AI-automated vishing attacks (ViKing). Retrieved from https://arxiv.org/abs/2409.13793v2

[2] Larsen, A., Lin, M., McLellan, T., & ElAhdan, O. (2025). Data theft from Salesforce instances via Salesloft Drift. Retrieved from https://cloud.google.com/blog/topics/threat-intelligence/data-theft-salesforce-instances-via-salesloft-drift