Account Takeover (ATO): Ancaman Senyap di Balik Akun Digital Sehari-hari

Di benak banyak orang, pembajakan akun sering diasosiasikan dengan peretasan teknis yang rumit—menembus server, mengeksploitasi celah aplikasi, atau menggunakan malware canggih. Namun dalam praktiknya, sebagian besar kasus Account Takeover (ATO) justru terjadi tanpa meretas sistem sama sekali. Tidak ada eksploitasi teknis tingkat tinggi; yang dieksploitasi adalah identitas digital, kebiasaan pengguna, dan proses autentikasi yang sah namun lemah. Inilah yang membuat ATO menjadi salah satu ancaman siber paling berbahaya saat ini. Ia bekerja secara senyap, memanfaatkan hal-hal yang dianggap normal oleh pengguna, dan sering kali baru disadari setelah dampaknya meluas.

Apa Itu Account Takeover?

Account Takeover adalah kondisi ketika pihak tidak berwenang berhasil mengambil alih akun digital milik seseorang seperti email, media sosial, e-commerce, layanan streaming, atau aplikasi produktivitas, dan menggunakannya seolah-olah sebagai pemilik sah. Setelah berhasil, penyerang biasanya segera mengganti password, email pemulihan, atau pengaturan keamanan lainnya sehingga pemilik asli kehilangan kendali.

Yang membedakan ATO dari serangan siber klasik adalah caranya. Dalam banyak kasus, penyerang tidak “membobol” sistem, melainkan menyalahgunakan kredensial yang bocor, alur pemulihan akun, atau memanipulasi korban agar memberikan aksesnya sendiri. Sistem bekerja sesuai desain namun jatuh ke tangan yang salah.

Mengapa Account Takeover Terus Meningkat?

Ada beberapa faktor utama yang mendorong meningkatnya ATO. Pertama, manusia lebih mudah diserang dibandingkan sistem. Sistem dapat diperkuat dan diaudit, tetapi kebiasaan manusia seperti menggunakan ulang password atau merespons pesan mendesak cenderung berulang. Kedua, password reuse masih sangat umum. Ketika satu layanan mengalami kebocoran, kombinasi email dan password yang sama sering dicoba di layanan lain (credential stuffing). Ketiga, alur account recovery kerap menjadi titik terlemah. Banyak platform telah memperketat login utama, namun pemulihan akun masih bergantung pada email, SMS OTP, atau pertanyaan keamanan berbasis informasi publik.

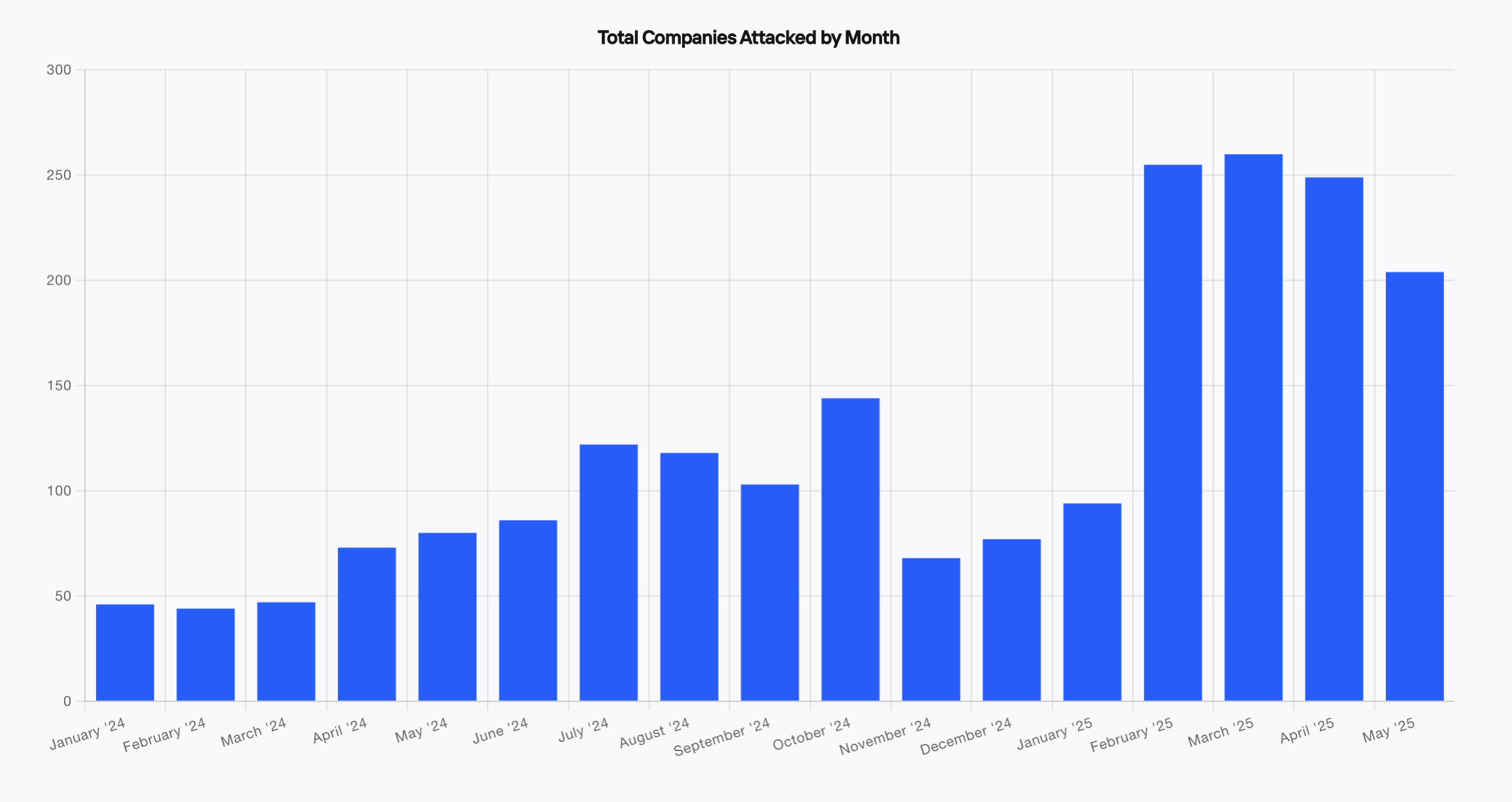

Image source : https://www.kasada.io/account-takeover-attack-trends/

Menurut Kasada, aktivitas Account Takeover (ATO) dan penipuan digital menunjukkan peningkatan yang konsisten sepanjang tahun 2024, dengan lonjakan yang semakin tajam menjelang akhir tahun dan berlanjut hingga awal 2025. Pola ini mengindikasikan bahwa ATO bukan lagi insiden yang terjadi secara acak, melainkan telah berkembang menjadi aktivitas kriminal yang terorganisir dan berkelanjutan.

Kasada juga mencatat bahwa lonjakan tersebut sejalan dengan meningkatnya pemantauan terhadap marketplace kriminal, yang kemudian mengungkap skala perdagangan akun curian yang jauh lebih besar dari perkiraan sebelumnya. Temuan ini menegaskan bahwa Account Takeover tidak lagi sekadar dilakukan oleh individu atau kelompok kecil, tetapi telah membentuk ekosistem ekonomi gelap yang aktif dan sistematis.

Selain dari sisi volume, Kasada mengamati adanya evolusi teknik serangan yang digunakan pelaku. Jika sebelumnya ATO didominasi oleh pencurian username dan kata sandi, kini pembajakan sesi (session hijacking) semakin sering digunakan. Dengan mencuri session token misalnya melalui malware pencuri informasi (infostealer), penyerang dapat mengambil alih akun yang sedang aktif tanpa perlu memasukkan kredensial login sama sekali. Temuan ini menunjukkan bahwa mekanisme autentikasi tradisional, termasuk password yang kuat, tidak selalu cukup apabila sesi pengguna tidak dilindungi dengan baik.

Industry Breakdown: Siapa yang Paling Banyak Menjadi Target?

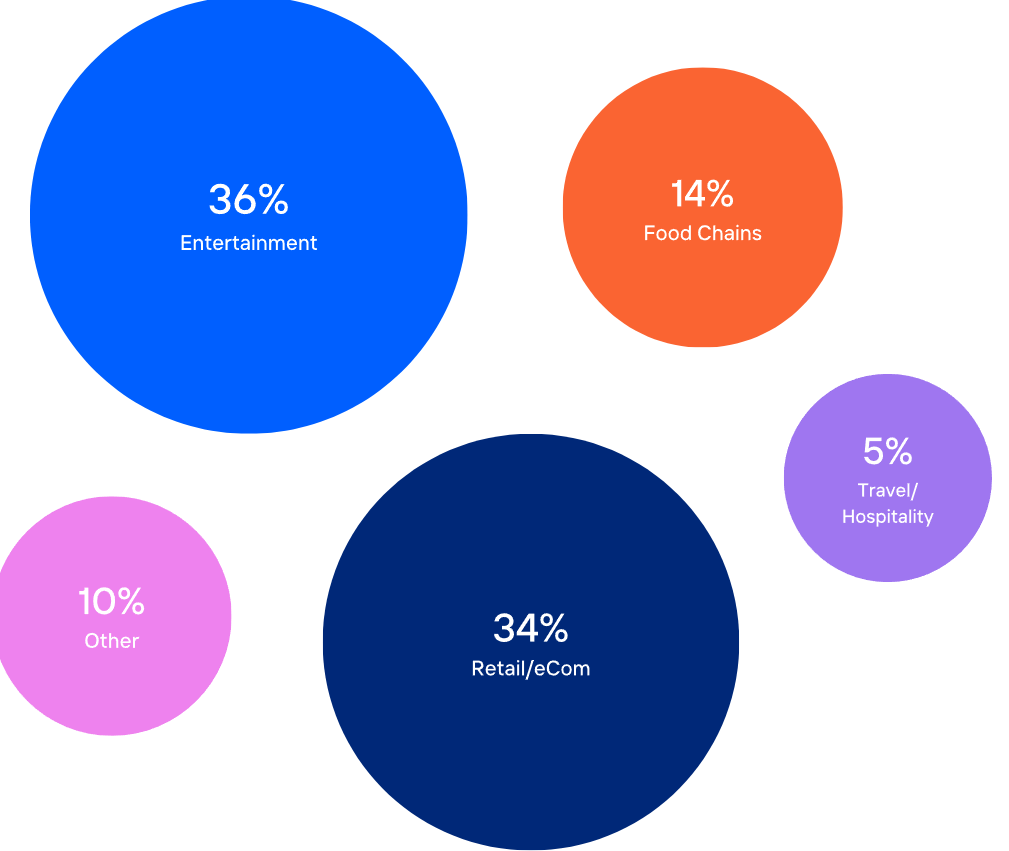

Image Source : https://www.kasada.io/wp-content/uploads/2025/02/Kasada-Bot-Intel-ATO-Industries.svg

Berdasarkan observasi Kasada, distribusi target serangan Account Takeover (ATO) menunjukkan bahwa pelaku tidak menyerang secara acak, melainkan memprioritaskan sektor-sektor dengan nilai akun tinggi dan potensi monetisasi yang jelas. Visualisasi ini menggambarkan proporsi industri yang paling sering menjadi sasaran ATO selama periode pengamatan.

Sektor hiburan dan layanan digital berbasis langganan (Entertainment) menempati porsi terbesar, yaitu 36%. Menurut Kasada, akun pada sektor ini umumnya memiliki nilai ekonomi langsung, baik melalui akses konten berbayar, langganan aktif, maupun keterkaitan dengan metode pembayaran—sehingga relatif mudah dimanfaatkan atau diperjualbelikan kembali.

Di posisi berikutnya, ritel daring dan e-commerce menyumbang 34% dari target ATO. Akun pada sektor ini menyimpan kombinasi data yang sangat bernilai, mulai dari informasi pribadi, riwayat transaksi, hingga loyalty dan rewards points. Karakteristik tersebut menjadikan akun e-commerce sebagai target yang menarik, baik untuk penipuan langsung maupun sebagai titik awal serangan lanjutan ke layanan lain.

Sektor rantai makanan (Food Chains) tercatat sebesar 14%, mencerminkan meningkatnya digitalisasi layanan pemesanan, aplikasi loyalitas, dan integrasi pembayaran. Kasada mengamati bahwa akun-akun pada sektor ini kerap terhubung dengan data pembayaran dan poin loyalitas, sehingga memiliki nilai ekonomi meskipun sering kali dianggap berisiko rendah oleh pengguna.

Kategori lainnya (Other) mencakup 10%, yang merepresentasikan beragam layanan digital dengan karakteristik akun yang bervariasi. Sementara itu, travel dan hospitality

berada pada porsi 5%, namun tetap relevan karena akun pada sektor ini sering menyimpan data perjalanan, identitas, dan akses ke layanan pihak ketiga.

Secara keseluruhan, temuan Kasada ini menegaskan bahwa Account Takeover berfokus pada akun yang memiliki nilai agregat tinggi, baik dari sisi finansial, data pribadi, maupun potensi akses berantai. Distribusi ini memperlihatkan bahwa ATO bukan semata ancaman teknis, melainkan risiko bisnis lintas sektor yang perlu dipahami dalam konteks pengelolaan identitas digital.

Bagaimana Account Takeover Terjadi

Meskipun sering diasosiasikan dengan peretasan teknis, sebagian besar kasus Account Takeover terjadi melalui penyalahgunaan mekanisme yang sah. Berikut adalah cara-cara paling umum yang digunakan penyerang.

1. Credential Stuffing

Penyerang menggunakan kombinasi email dan password hasil kebocoran data sebelumnya, lalu mencobanya secara otomatis ke berbagai layanan lain. Karena banyak pengguna menggunakan ulang password, metode ini sering berhasil tanpa perlu eksploitasi teknis.

2. Phishing

Korban diarahkan ke halaman login palsu yang tampak identik dengan layanan resmi. Begitu kredensial dimasukkan, informasi tersebut langsung digunakan untuk mengakses akun asli korban.

3. Penyalahgunaan Account Recovery

Alih-alih menyerang proses login utama, penyerang menargetkan fitur forgot password dengan menguasai email pemulihan, nomor telepon, atau menjawab pertanyaan keamanan berbasis informasi publik.

4.Social Engineering

Penyerang menyamar sebagai pihak tepercaya seperti bank, rekan kerja, atau keluarga dan membujuk korban untuk memberikan OTP, tautan reset, atau akses sementara.

4. Session Hijacking

Dengan mencuri session token (misalnya melalui malware infostealer), penyerang

dapat mengambil alih sesi login aktif tanpa perlu mengetahui username atau password korban.

Cara Mencegah Account Takeover

Sebagian besar Account Takeover dapat dicegah dengan kombinasi praktik keamanan dasar dan kesadaran pengguna.

Untuk Pengguna Individu

· Gunakan password unik untuk setiap layanan.

· Aktifkan Multi-Factor Authentication (MFA) berbasis aplikasi.

· Amankan akun email sebagai pusat pemulihan akun lain.

· Jangan pernah membagikan OTP, kode verifikasi, atau tautan reset.

· Batasi informasi pribadi yang dibagikan di media sosial.

· Periksa aktivitas login dan perangkat secara berkala.

Untuk Organisasi

· Terapkan deteksi anomali login dan pembatasan percobaan login.

· Wajibkan MFA untuk akun sensitif dan akses administratif.

· Perkuat dan evaluasi ulang alur account recovery.

· Edukasi pengguna dan karyawan tentang phishing dan social engineering.

· Siapkan prosedur respons insiden khusus untuk kasus Account Takeover.

Langkah-langkah pencegahan di atas menunjukkan bahwa sebagian besar kasus Account Takeover sebenarnya dapat diminimalkan melalui kombinasi praktik keamanan dasar, pengelolaan identitas yang baik, dan peningkatan kesadaran pengguna. Namun, efektivitas perlindungan tersebut tidak hanya bergantung pada teknologi yang digunakan, melainkan juga pada konsistensi penerapannya dalam aktivitas digital sehari-hari.

Di tengah eskalasi ancaman yang terus diamati seperti yang ditunjukkan oleh temuan Kasada, Account Takeover semakin menegaskan bahwa keamanan akun bukan lagi isu teknis semata. Ia merupakan persoalan perilaku, proses, dan cara kita memandang

identitas digital. Ketika akun menjadi pintu masuk ke berbagai layanan lain, kehilangan satu akun saja dapat berdampak jauh lebih luas dari yang dibayangkan.

Pada akhirnya, Account Takeover mengingatkan bahwa sistem yang aman tidak cukup jika penggunanya lengah. Melindungi akun berarti melindungi identitas, reputasi, dan kepercayaan di ruang digital. Di dunia yang semakin terhubung, kewaspadaan dan kebiasaan keamanan yang baik menjadi fondasi utama untuk menghadapi ancaman siber yang terus berkembang.

Penulis : Ayu Maulina, S.Kom, M.Kom

Referensi :

[1] Kasada. (n.d.). Account Takeover Attack Trends. Retrieved from https://www.kasada.io/account-takeover-attack-trends/

[2] Cyberhub. (n.d.). Serangan Account Takeover [Account Takeover Attacks]. Retrieved from https://cyberhub.id/pengetahuan-dasar/serangan-account-takeover

[3] Security.org. (n.d.). Account Takeover Annual Report. Retrieved from https://www.security.org/digital-safety/account-takeover-annual-report/

[4] Cloudflare. (n.d.). What is an account takeover? Retrieved from https://www.cloudflare.com/learning/access-management/account-takeover/