MENGENAL ZERO-DAY ATTACK, CELAH KEAMANAN YANG TIDAK TERLIHAT

Source: AI Generated

Bayangkan sebuah serangan yang datang tiba-tiba, sebelum perusahaan keamanan atau pengembang software sempat menyadari adanya celah. Tidak ada patch yang bisa dipasang, tidak ada pembaruan yang bisa menutupinya, dan tidak ada sistem pertahanan yang mampu mengenalinya. Serangan semacam ini dikenal sebagai zero-day attack, ancaman yang semakin sering menghantui dunia cyber security. Dengan memanfaatkan kelemahan software atau protokol komunikasi yang belum terungkap, penyerang dapat menyusup secara ilegal, merusak sistem, atau mencuri data penting tanpa terdeteksi. Beberapa kasus besar, mulai dari Pegasus Spyware yang mengeksploitasi WhatsApp hingga pemadaman listrik massal akibat serangan terhadap jaringan energi di Ukraina, menjadi bukti nyata betapa fatalnya dampak zero-day (Manzoor et al., 2025).

Zero-Day Attack

Zero-day attack adalah serangan cyber yang mengeksploitasi kerentanan software atau sistem yang belum diketahui baik oleh developer maupun publik. Serangan ini disebut “zero-day” karena vendor memiliki nol hari untuk memperbaikinya sejak pertama kali celah tersebut dieksploitasi (Kaspersky, 2023). Ancaman ini menjadi salah satu yang paling berbahaya karena memanfaatkan titik lemah yang sama sekali belum teridentifikasi sehingga pihak developer maupun pengguna tidak memiliki pertahanan awal yang memadai.

Bahaya zero-day semakin besar karena serangan ini jarang meninggalkan jejak yang bisa dideteksi oleh sistem keamanan konvensional. Akibatnya, penyerang bisa beroperasi dalam waktu lama tanpa disadari, mencuri data, atau merusak sistem vital. Pada konteks infrastruktur kritis, seperti digital substations berbasis protokol IEC-61850, kerentanan semacam ini bahkan dapat menimbulkan gangguan layanan energi berskala besar yang berdampak langsung pada masyarakat luas (Manzoor et al., 2025).

Bahaya Zero-Day Attack

Zero-day bukan sekadar kerentanan teknis biasa, melainkan ancaman yang memiliki karakteristik unik dan sulit ditangani. Serangan ini muncul secara tiba-tiba, tanpa memberi kesempatan bagi developer maupun tim keamanan untuk mempersiapkan pertahanan. Terdapat beberapa alasan utama mengapa zero-day dianggap salah satu ancaman paling berbahaya dalam keamanan cyber, yaitu karena sifatnya yang tersembunyi dan tak terduga.

- Tidak ada patch yang tersedia: Belum ada pembaruan untuk menutup celah tersebut karena kerentanan belum diketahui oleh developer atau publik.

- Sulit dideteksi antivirus: Sistem keamanan berbasis tanda tangan (signature-based) tidak bisa mengenali pola baru.

- Dampak luas dan beragam: Zero-day bisa menjadi pintu masuk untuk malware berbahaya, pencurian data, hingga spionase tingkat negara.

Lebih jauh lagi, zero-day memiliki nilai ekonomi yang tinggi di pasar gelap. Eksploit semacam ini sering diperjualbelikan kepada kelompok kriminal atau aktor negara untuk digunakan dalam serangan berskala besar. Fakta ini menambah kompleksitas ancaman karena zero-day tidak hanya menyerang individu atau organisasi, tetapi juga dapat menjadi alat spionase dan perang cyber (Gicheha, 2023).

Cara Kerja Zero-Day Attack

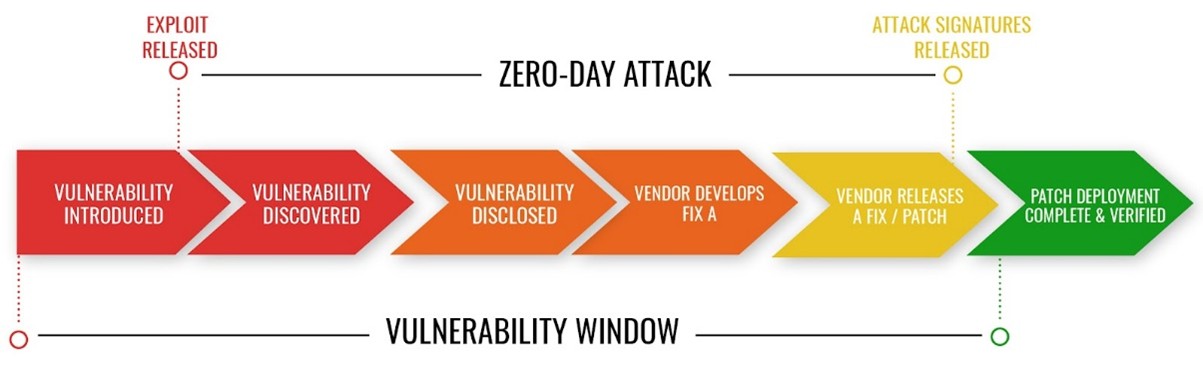

Sebuah zero-day attack tidak terjadi begitu saja, melainkan melewati tahapan tertentu sejak sebuah kerentanan pertama kali muncul hingga akhirnya diperbaiki. Menurut Fortinet (2023), peneliti keamanan Leyla Bilge dan Tudor Dumitraș membagi siklus eksploitasi zero-day ke dalam tujuh tahap. Berikut Adalah penjelasannya:

- Stage 1 – Vulnerability Introduced

Tahap awal dimulai ketika developer tanpa sadar merilis software dengan kode yang mengandung celah. Kerentanan ini biasanya tersembunyi sehingga tidak langsung terdeteksi baik oleh developer maupun pengguna. - Stage 2 – Exploit Released

Sebelum developer menyadari celah tersebut, seorang penyerang menemukan celah tersebut lebih dahulu dan menulis exploit code. Hal inilah titik di mana ancaman nyata dimulai karena kelemahan masih terbuka lebar dan siap dimanfaatkan. - Stage 3 – Vulnerability Discovered

- Vendor akhirnya mengetahui adanya celah keamanan, tetapi biasanya belum tersedia patch untuk memperbaikinya. Pada fase ini, sistem masih rentan meski sudah ada kesadaran internal mengenai masalah tersebut.

- Stage 4 – Vulnerability Disclosed

Informasi mengenai kerentanan diumumkan secara publik, baik oleh vendor maupun peneliti keamanan. Pengumuman ini bermanfaat bagi pengguna untuk meningkatkan kewaspadaan, tetapi sekaligus memberi peluang bagi penyerang lain untuk memanfaatkan celah yang sama. - Stage 5 – Antivirus Signature Released

Jika exploit sudah menghasilkan malware, vendor antivirus mulai merilis tanda tangan digital (signatures) agar sistem keamanan bisa mengenali dan menghentikannya. Meski begitu, tidak semua variasi exploit bisa dideteksi sehingga risiko masih tetap ada. - Stage 6 – Security Patch Released

Vendor kemudian merilis patch resmi untuk menutup celah keamanan. Waktu yang dibutuhkan untuk merilis patch tergantung kompleksitas bug serta prioritas perbaikannya di dalam siklus pengembangan software. - Stage 7 – Security Patch Deployment Completed

Patch yang dirilis tidak otomatis melindungi seluruh pengguna. Diperlukan waktu hingga organisasi dan individu benar-benar meng-install-nya. Selama masa tunggu ini, sistem tetap rentan terhadap serangan.

Secara umum, sistem rentan sepanjang proses dari tahap 1 hingga 7. Namun, zero-day attack hanya benar-benar terjadi pada rentang tahap 2 hingga 4, yakni sejak exploit dirilis hingga kerentanan diumumkan secara publik. Hal inilah fase paling kritis karena pengguna belum memiliki perlindungan yang memadai. Lebih buruk lagi, banyak kasus zero-day baru diketahui setelah kerusakan besar terjadi, bahkan bertahun-tahun setelah serangan berlangsung (Fortinet, 2023). Tahapan di atas dapat divisualisasikan dalam siklus eksploitasi zero-day. Gambar berikut menunjukkan bagaimana kerentanan diperkenalkan, dieksploitasi, hingga akhirnya diperbaiki melalui patch.

Source: Wiens (2023) via MixMode

Target Zero-Day Attack

Zero-day attack tidak terbatas pada satu jenis sistem, melainkan bisa menyerang berbagai lapisan teknologi. Serangan ini mengeksploitasi celah di software maupun hardware sehingga cakupan targetnya sangat luas. Secara umum, ada beberapa kategori utama yang sering menjadi incaran (Kaspersky, 2023).

- Sistem Operasi: Platform besar seperti Windows, macOS, dan Linux kerap menjadi sasaran karena basis penggunaannya sangat besar. Sekali sebuah celah ditemukan, jutaan perangkat dapat berpotensi disusupi.

- Aplikasi Populer: Browser, aplikasi perkantoran, dan aplikasi komunikasi termasuk target utama karena digunakan sehari-hari oleh hampir semua orang. Zero-day dalam aplikasi ini bisa membuka jalan untuk pencurian data pribadi maupun serangan phishing berskala besar.

- Komponen Open-Source: Menurut Kaspersky, banyak software modern bergantung pada pustaka open-source. Jika salah satu komponen ini memiliki celah, maka ribuan aplikasi yang menggunakannya ikut berisiko.

- Hardware dan Firmware: Kerentanan zero-day tidak hanya ada di software. Bug dalam firmware prosesor, router, atau perangkat jaringan bisa dimanfaatkan untuk menguasai seluruh sistem

- Internet of Things (IoT): Smart devices seperti kamera keamanan, smart TV, dan peralatan rumah tangga yang terhubung internet sering kali minim proteksi. Hal ini membuat IoT menjadi target empuk yang bisa diretas untuk membangun botnet

- Infrastruktur Kritis: Smart grid, digital substations, dan Software-Defined Network (SDN) merupakan target bernilai tinggi karena dampaknya sangat luas. Khusus SDN, sifat arsitekturnya yang terpusat membuat serangan zero-day sangat berbahaya. Jika controller berhasil dieksploitasi, seluruh jaringan bisa lumpuh (Al-Rushdan et al., 2019).

Selain jenis sistem, penting juga untuk melihat siapa yang menjadi korban potensial. Menurut Kaspersky (2023), korban zero-day bisa berupa individu biasa yang menggunakan sistem rentan, pengguna dengan akses ke data bisnis bernilai tinggi, perusahaan besar, hingga lembaga pemerintah dan target politik. Bahkan jika serangan tidak diarahkan secara spesifik (non-targeted attack), banyak pengguna bisa terkena dampaknya sebagai “korban tambahan” karena serangan jenis ini berusaha menjangkau sebanyak mungkin perangkat. Sementara itu, serangan yang bersifat targeted biasanya diarahkan ke organisasi bernilai tinggi, pemerintah, atau individu berprofil tinggi untuk tujuan spionase maupun sabotase. Dengan cakupan target yang begitu luas, zero-day attack bukan hanya ancaman bagi perusahaan besar atau lembaga negara, melainkan juga bagi pengguna sehari-hari yang sekadar membuka browser atau mengunduh aplikasi.

Contoh Kasus Zero-Day Attack

Zero-day attack bukan hanya ancaman teoretis, melainkan sudah terbukti menimbulkan dampak besar pada berbagai organisasi global. Beberapa kasus terkenal berikut menggambarkan bagaimana celah yang belum diketahui publik dimanfaatkan penyerang untuk mencuri data, melumpuhkan jaringan, hingga merusak reputasi perusahaan.

- Operation Aurora (2009): Serangan ini menargetkan lebih dari 20 perusahaan besar dunia, termasuk Google, Adobe Systems, Blackberry, Dow Chemical, Morgan Stanley, dan Yahoo. Eksploit memanfaatkan kerentanan pada Internet Explorer dan software Windows lainnya, dengan tujuan utama mencuri serta memodifikasi repositori kode sumber di perusahaan teknologi. Kasus ini menjadi salah satu peringatan awal bahwa zero-day dapat mengancam infrastruktur perusahaan kelas dunia.

- RSA (2011): Perusahaan keamanan RSA menjadi korban serangan zero-day yang memanfaatkan celah pada Adobe Flash Player. Penyerang mengirimkan email berisi lampiran Excel yang ditanamkan file Flash berbahaya. Ketika karyawan membuka dokumen tersebut, komputer mereka langsung dikuasai penyerang yang kemudian mencuri data terkait produk SecurID, sistem autentikasi dua faktor yang sangat sensitif. Serangan ini menunjukkan bagaimana teknik rekayasa sosial (social engineering) dapat digabungkan dengan eksploitasi zero-day untuk melumpuhkan perusahaan keamanan sekalipun.

- Sony Pictures (2014): Salah satu kasus zero-day paling terkenal yang melumpuhkan jaringan internal Sony. Serangan ini menyebabkan kebocoran data besar-besaran, termasuk informasi rencana bisnis, film yang belum dirilis, serta email pribadi eksekutif senior. Kebocoran tersebut tidak hanya menimbulkan kerugian finansial besar, tetapi juga merusak reputasi perusahaan di mata publik.

Ketiga kasus di atas memperlihatkan bahwa zero-day attack bisa terjadi kapan saja dan menargetkan berbagai sektor, mulai dari teknologi, keamanan, hingga hiburan. Meskipun motif dan teknik yang digunakan berbeda-beda, kesamaan utamanya adalah pemanfaatan celah yang belum ditambal sehingga sulit dicegah.

Source: Fortinet (2023)

Deteksi dan Perlindungan Zero-Day Attack

Mendeteksi serangan zero-day merupakan salah satu tantangan terbesar dalam keamanan cyebr. Tidak seperti serangan lain yang dapat diidentifikasi melalui tanda tangan (signature) atau pola yang sudah diketahui, zero-day muncul tanpa peringatan karena celahnya belum terdokumentasi. Akibatnya, sistem pertahanan konvensional seperti antivirus atau firewall standar sering kali tidak berdaya. Serangan semacam ini bisa berlangsung berbulan-bulan tanpa terdeteksi sehingga kerugian yang ditimbulkan bisa sangat besar, mulai dari pencurian data sensitif hingga lumpuhnya layanan penting. Oleh karena itu, berbagai pendekatan dikembangkan untuk menutup kelemahan ini dan memberi kemampuan deteksi lebih dini.

- Sandboxing: File mencurigakan dijalankan di lingkungan virtual untuk mempelajari perilakunya. Misalnya, Cuckoo Sandbox terbukti efektif mengisolasi malware zero-day sebelum menyebar (Al-Rushdan et al., 2019).

- Intrusion Detection Systems (IDS): IDS berbasis machine learning dapat mengenali pola lalu lintas abnormal. Model berbasis in-context learning pada arsitektur Transformer, berhasil mencapai akurasi lebih dari 85% dalam mendeteksi serangan zero-day di digital substations (Manzoor et al., 2025).

- Behavior-Based Detection: Pendekatan ini menilai perilaku software, bukan hanya mencocokkan signature. Dengan cara ini, ancaman baru yang tidak memiliki jejak sebelumnya dapat tetap diidentifikasi.

- Threat Intelligence: Menurut Fortinet (2023), strategi proaktif seperti threat intelligence, pemantauan perilaku aplikasi, serta integrasi teknologi machine learning sangat penting untuk melawan zero-day.

Dengan kombinasi strategi-strategi ini, organisasi dapat meningkatkan kemampuan deteksi dan respons terhadap ancaman zero-day. Tidak ada metode tunggal yang mampu memberikan perlindungan sempurna, tetapi pendekatan berlapis mampu memperkecil peluang keberhasilan serangan. Sama pentingnya, kesadaran pengguna serta kebijakan keamanan yang disiplin, seperti selalu memperbarui sistem, melakukan audit keamanan berkala, dan membatasi hak akses, berperan vital dalam membangun pertahanan menyeluruh. Dengan kata lain, teknologi canggih perlu berjalan beriringan dengan praktik keamanan yang baik agar ancaman zero-day dapat ditekan seminimal mungkin.

Kesimpulan

Zero-day attack adalah ancaman nyata yang terus berkembang dan sulit diprediksi. Dari serangan terhadap infrastruktur energi hingga eksploitasi pada jaringan modern seperti SDN, ancaman ini berpotensi menimbulkan kerusakan masif. Meskipun tidak bisa dihilangkan sepenuhnya, langkah-langkah mitigasi seperti patch rutin, sandboxing, IDS adaptif, analisis perilaku, dan threat intelligence dapat mengurangi risiko secara signifikan. Pada akhirnya, kombinasi teknologi keamanan canggih dan kesadaran dari pengguna menjadi kunci untuk bertahan menghadapi ancaman zero-day.

Penulis

Satriadi Putra Santika, S.Stat., M.Kom.

FDP Scholar

Daftar Pustaka

Al-Rushdan, H., Shurman, M. M., Alnabelsi, S. H., & Althebyan, Q. (2019). Zero-Day Attack Detection and Prevention in Software-Defined Networks. 10th International Conference on Information and Communication Technology Convergence (ICTC), 1–6. IEEE. https://doi.org/10.1109/ACIT47987.2019.8991124.

Fortinet. (2025). What Is a Zero-Day Attack?. https://www.fortinet.com/resources/cyberglossary/zero-day-attack. Diakses 1 Septemebr 2025.

Gicheha, K. (2024). Zero-Day Attacks. Medium. https://medium.com/@gichehakevin/zero-day-attacks-cbd861b2ec39. Diakses 1 September 2025.

Kaspersky. (2025). What Is a Zero-Day Exploit? – Definition and Explanation. https://www.kaspersky.com/resource-center/definitions/zero-day-exploit. Diakses 1 September 2025.

Manzoor, F., Khattar, V., Herath, A., Black, C., Nielsen, M. C., Hong, J., Liu, C.-C., & Jin, M. (2025). Detecting Zero-Day Attacks in Digital Substations Via In-Context Learning. arXiv preprint arXiv:2501.16453. https://arxiv.org/abs/2501.16453.

Wiens, C. (2023). A Proven Strategy for Defending Against Zero-Day Exploits and Attacks — Updated for 2023. MixMode. https://mixmode.ai/blog/zero-day-attack-strategy/. Diakses 1 September 2025.